坚守数字世界安全防线,往期漏洞影响范围更新,齐安科技再获三菱自动化致谢

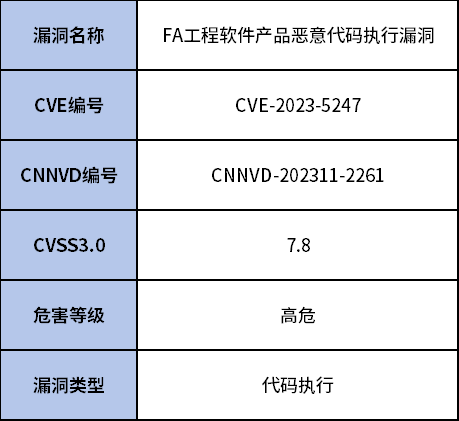

继发现CVE-2023-3346和CVE-2023-4088漏洞之后,我司再次获得三菱自动化的致谢,此次致谢源于漏洞CVE-2023-5247(对应CNNVD-202311-2261)。CVE-2023-5247于去年被发现并提交至国家信息安全漏洞库和日本三菱自动化。在三菱公开披露该漏洞的同时,对我司进行了致谢。

该漏洞最初是在三菱自动化工程软件GX Works3中发现,随后三菱方面确认,该漏洞存在于Mitsubishi Electric FA Engineering Software系列工程软件中。

- 漏洞信息-

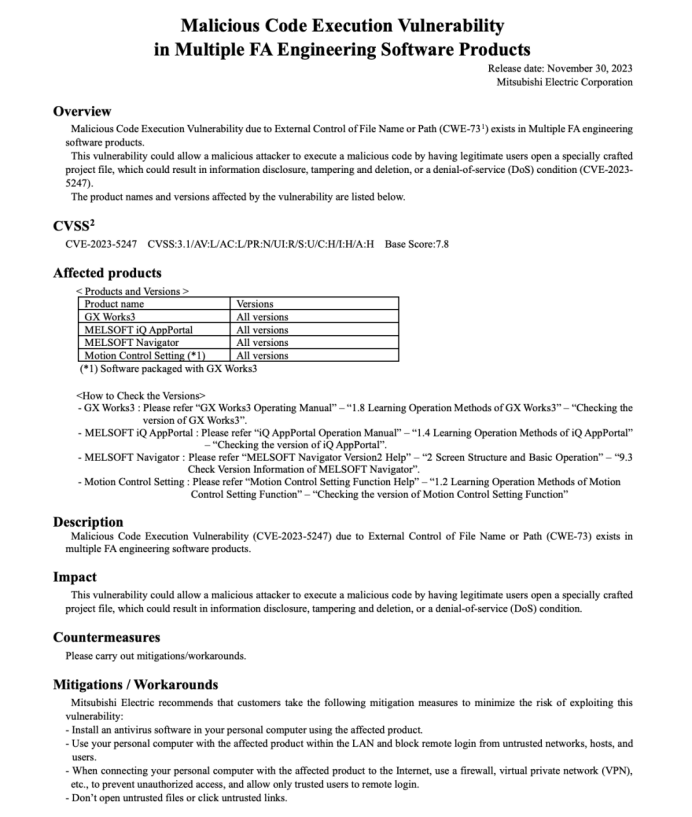

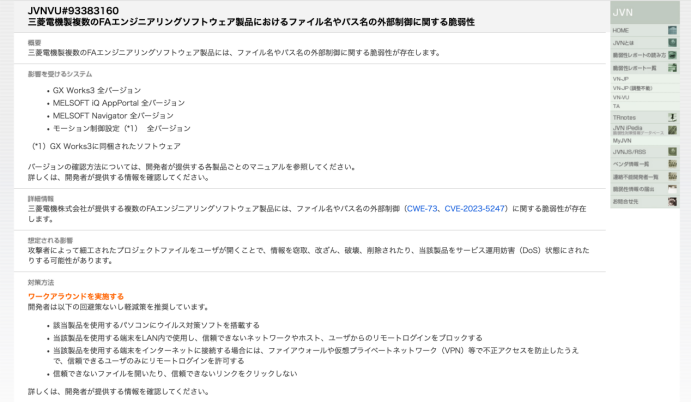

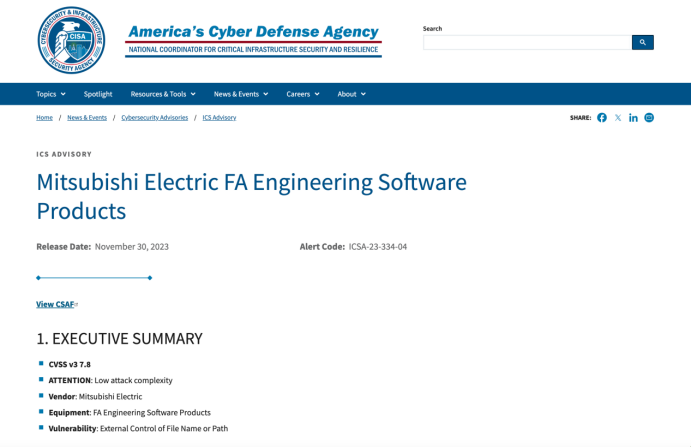

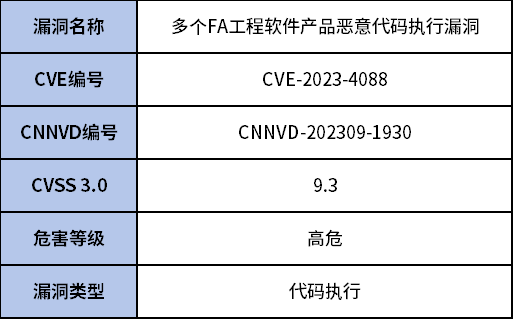

该漏洞最初于2023年10月在三菱自动化工程软件GX Works3中被发现,其根源在于软件自身的校验机制存在缺陷。当用户打开攻击者精心构造的恶意工程文件时,可能会导致代码执行等后果。截至2024年8月,三菱自动化已更新了该漏洞的受影响范围,包括以下所有版本的产品:

GX Works3

MELSOFT iQ AppPortal

MELSOFT Navigator

Motion Control Setting (*1)

为了降低潜在的安全风险,三菱自动化向客户提出以下建议措施:

1. 安装防病毒软件:在您的个人计算机上安装并定期更新防病毒软件,以保护系统免受恶意软件的侵害。

2. 网络隔离与访问控制:确保您的个人计算机与受影响的设备在同一局域网内,并实施严格的网络访问控制,阻止来自不可信网络、主机和用户的访问。

3. 使用安全连接:当您的个人计算机与受影响的设备连接到互联网时,应使用防火墙、虚拟专用网络(VPN)等安全措施,以防止未经授权的访问,并仅允许受信任的用户进行远程登录。

4. 警惕不可信来源:避免打开来自不可信来源的文件或点击不明链接,以减少潜在的安全威胁。

齐安科技特别提醒使用受影响版本的用户,在处理陌生的工程文件时要格外谨慎,以防止潜在的安全威胁。

参考链接:Malicious Code Execution Vulnerability in Multiple FA Engineering Software Products (mitsubishielectric.com)

三菱官方致谢信息及漏洞披露

中国国家信息安全漏洞库披露资料(CNNVD)

日本JVN披露资料

美国ICS-CERT披露资料

-漏洞更新-

此外,三菱已经针对先前的漏洞CVE-2023-3346和CVE-2023-4088更新了受影响范围并发布了部分安全补丁。齐安科技强烈建议用户及时进行排查和修复。

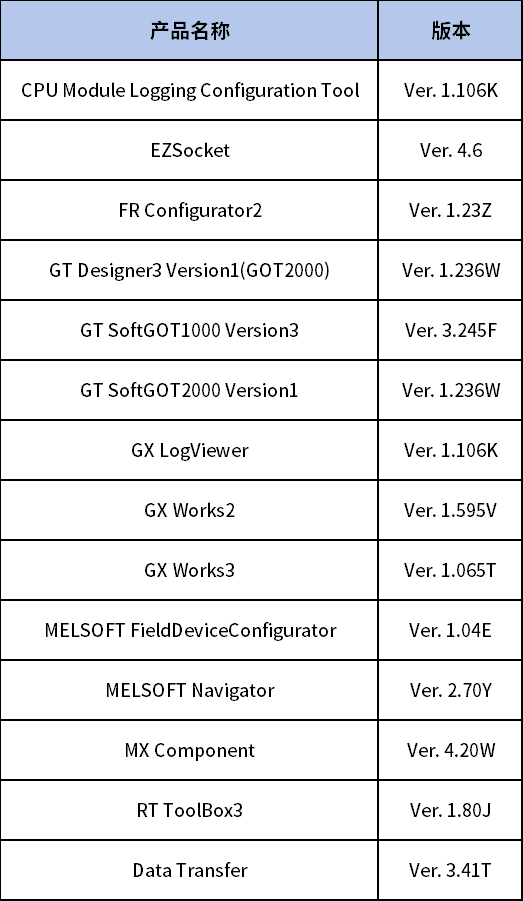

该漏洞最初于2023年8月在三菱自动化工程软件GX Works2中被发现,其原因是软件的历史加固措施不完善以及安全机制被绕过,从而导致恶意代码执行。截至2024年8月,三菱自动化已更新了该漏洞的受影响范围。

- AL-PCS/WIN-E, all versions

-CPU Module Logging Configuration Tool, all versions

- EZSocket, all versions

- FR Configurator2, all versions

- FX Configurator-EN, all versions

- FX Configurator-EN-L,all versions

- FX Configurator-FP, all versions

- GT Designer3 Version1(GOT1000), all versions

- GT Designer3 Version1(GOT2000), all versions

- GT SoftGOT1000 Version3, all versions

- GT SoftGOT2000 Version1, all versions

- GX LogViewer, all versions

- GX Works2, all versions

- GX Works3, all versions

- MELSOFT FieldDeviceConfigurator, all versions

- MELSOFT iQ AppPortal, all versions

- MELSOFT MaiLab, all versions

- MELSOFT Navigator, all versions

- MELSOFT Update Manager, all versions

- MX Component, all versions

- MX Sheet, all versions

- PX Developer, all versions

- RT ToolBox3, all versions

- RT VisualBox, all versions

- Data Transfer, all versions

- Data Transfer Classic, all versions

三菱自动化宣布,为了应对该漏洞的影响,已经发布了部分软件的最新版本,并强烈呼吁用户务必进行更新。

参考链接:Malicious Code Execution Vulnerability in FA Engineering Software Products (mitsubishielectric.com)

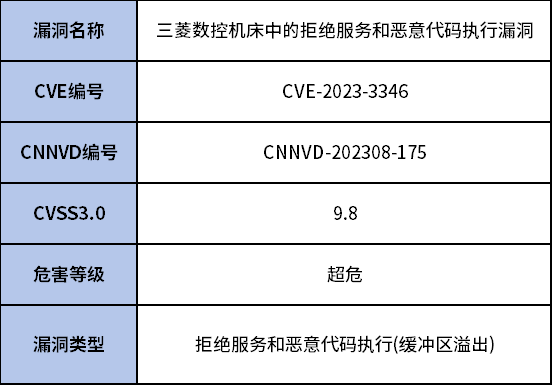

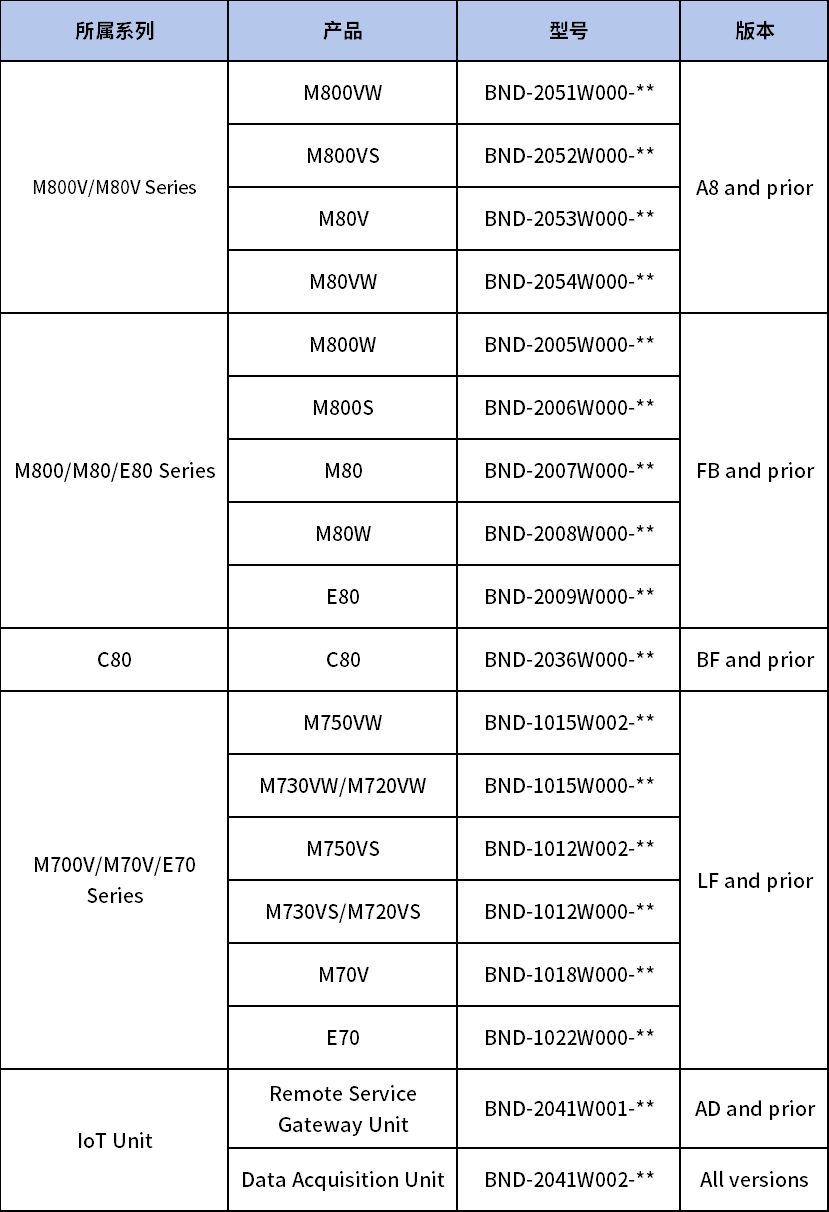

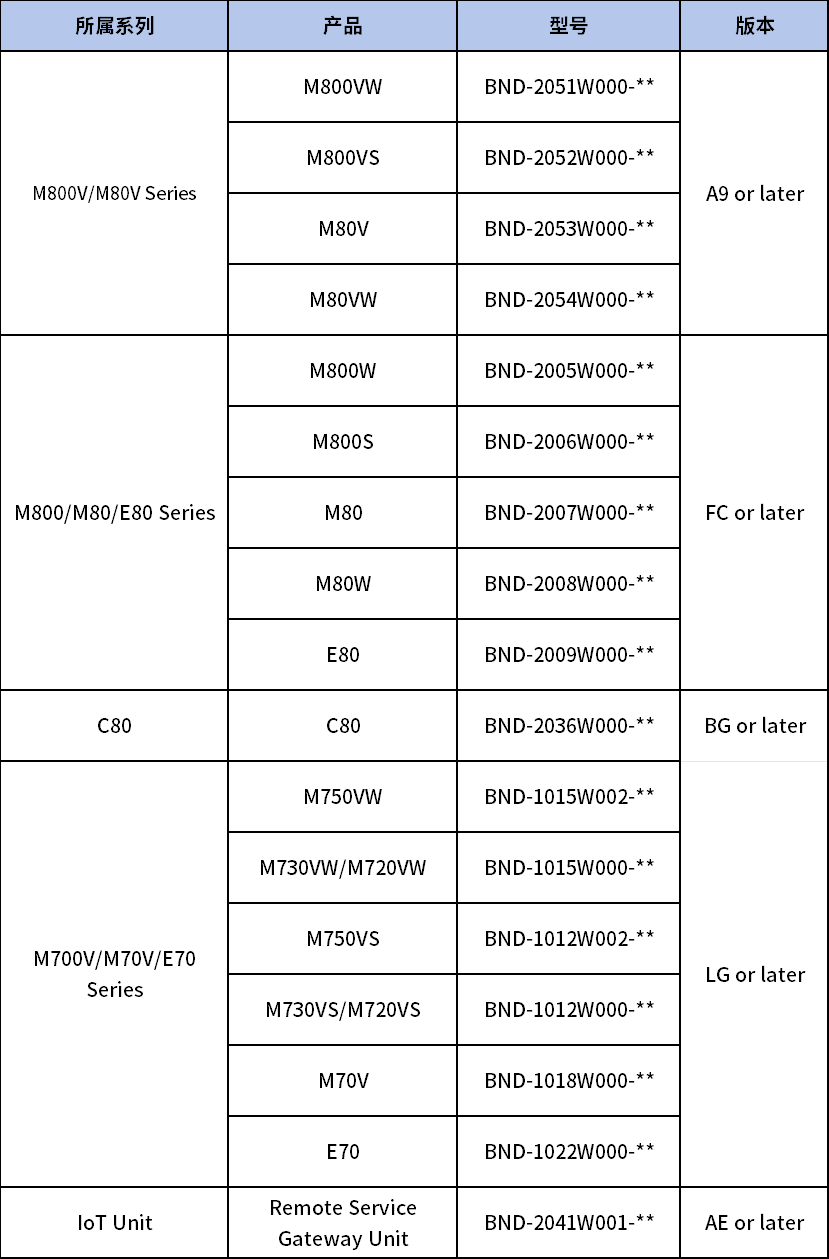

三菱CNC系列产品中存在拒绝服务(DoS)和恶意代码执行的安全漏洞。恶意远程攻击者可能通过发送特制的数据包,导致系统出现DoS情况,并在产品上执行恶意代码。这一漏洞最初于2022年9月在三菱数控机床M系列E80中被发现,属于缓冲区溢出漏洞类型。成功利用此漏洞的攻击者可以远程发起拒绝服务攻击并执行恶意代码。截至2024年8月,三菱自动化已更新了该漏洞的受影响范围。

请按照以下步骤检查 M800V/M80V、M800/M80/E80、C80 和 M700V/M70V/E70 系列的“系统编号”:

1. 在 CNC 的显示单元上,进入“诊断”屏幕,选择“配置”菜单,然后显示“S/W 配置”屏幕。在此屏幕上,确认“NCMAIN1”项目中显示的“系统编号”。

2. 对于 IoT 单元,请使用 PC 上的网页浏览器打开网页配置工具,并在工具屏幕上检查显示的“S/W 版本”。

三菱自动化官方已经为以下CNC系列产品发布了固件更新和安全补丁:

参考链接:Denial of Service (DoS) and Malicious Code Execution Vulnerability in MITSUBISHI CNC Series (mitsubishielectric.com)

日本三菱,一家拥有百年历史的日本制造业巨头,以其卓越的工业自动化产品和机电一体化解决方案在全球范围内享有盛誉。作为《财富》全球500强企业之一,三菱在电力设备、通信设备、工业自动化、电子元器件、家电等多个领域占据着举足轻重的地位。

齐安科技,作为工业互联网接入安全倡导者和国家信息安全漏洞库技术支撑单位,凭借专业能力和深厚的技术底蕴,多次获得三菱自动化的致谢,这不仅是对齐安科技安全研究团队专业能力的极高赞誉,更是对其坚守数字世界安全防线的坚定信念的生动诠释。齐安科技的安全研究团队以其敏锐的风险洞察力、高效的团队协作和精湛的技术手段,确保了信息安全的无懈可击。每一次成功发现并妥善处理的安全漏洞,都是齐安科技在网络安全征途上迈出的坚实步伐。

对于工控行业而言,这些漏洞的发现犹如一记记响亮的警钟,深刻警醒我们在产品设计与服务提供的过程中,必须将网络安全置于核心地位。随着技术的飞速发展与互联网环境的日益复杂,工控行业的网络安全状况直接关系到企业乃至社会的稳定与安全。齐安科技愿与业界伙伴并肩前行,共同推动网络安全标准的提升,携手构建一个更加稳固、可信的工控系统生态环境。

齐安科技安全研究团队,凭借丰富的实战经验与专业的技术能力,已多次成功挖掘并协助厂商修复重大安全漏洞。我们深知,只有不断强化网络安全防护能力,方能为企业长远发展与社会整体安全提供坚实后盾。未来,齐安科技将一如既往地为客户提供专业、可信赖的安全解决方案,助力企业在数字化转型的浪潮中稳健前行!

相关推荐

-

齐安科技入选省级工业信息安全支撑单位,护航浙江新型工业化发展

875近日,浙江省经济和信息化厅正式公示2025年度浙江省工业信息安全服务支撑单位名单,浙江齐安信息科技有限公司(简称“齐安科技”)凭借深厚的技术积淀、丰富的服务经验及卓越的行业口碑,成功跻身32家入选单位之列,将在省经信厅的统一指导下,为浙江省工业信息安...

查看全文 -

齐安科技受邀参加2024山西电信智能矿山行业发展高峰论坛,共绘云图智领未来

101772024年7月30日,山西晋城迎来了一场行业盛会——2024山西电信智能矿山行业发展高峰论坛。本次论坛以“共绘云图 智领未来”为主题,汇聚了行业内知名企业和专家,共同探讨智能矿山行业的未来发展方向。 论坛由中国电信集团有限公司山西分公司和中国电信集团有限公...

查看全文 -

齐安科技入围2024年度 宁波市数字经济“三十佳”

3204近日,浙江齐安信息科技有限公司成功入围2024年度宁波市数字经济“三十佳”,再次彰显了其在工业互联网接入安全领域的卓越实力。作为这一领域的倡导者与驱动者,齐安科技自成立以来,始终专注于工业互联网接入安全体系与技术的深入开拓和持续创新。 齐安科...

查看全文 -

创新驱动,引领未来 | 齐安科技 获得专精特新“小巨人”荣誉

8588浙江省多个产业再次迎来喜讯,第六批专精特新“小巨人”企业名单正式公布,一批在技术创新和市场竞争中表现突出的企业荣获此殊荣。这些企业不仅展现出多个产业的高质量发展水平,更是各个产业创新发展的缩影。多家企业在各自的细分市场中取得了显著的成绩,这些成功...

查看全文